Beispiel 1: Das OTP anfangs im Militär

|

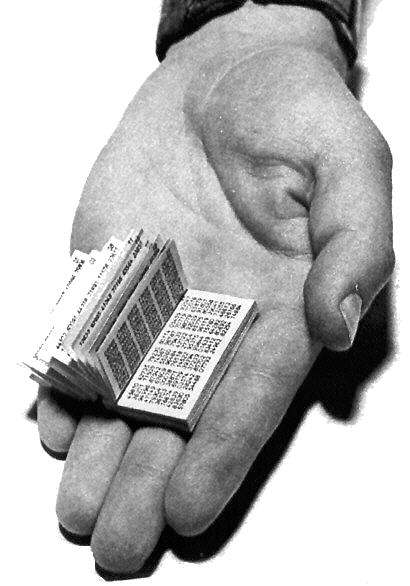

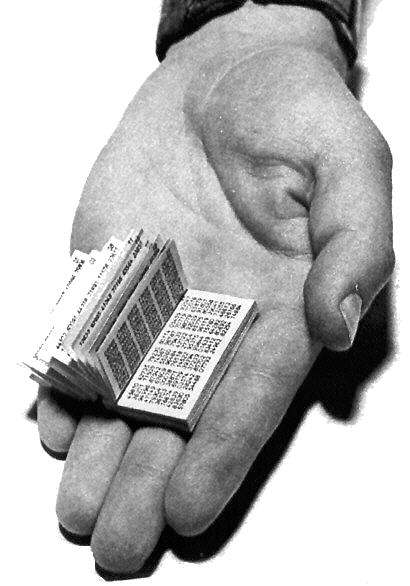

Ein Spion führt beispielsweise einen solchen unauffälligen kleinen Block mit sich Auf jeder Seite dieses Blockes befinden sich zufällige Folgen von Schlüsselbuchstaben, die für bessere Lesbarkeit in kleinen Gruppen angeordnet sind.

Sein Auftraggeber befindet sich in Besitz eines identischen Blockes. Der Inhalt des Blockes ist natürlich von beiden Seiten absolut geheimzuhalten.

Empfängt nun einer von beiden eine verschlüsselte Nachricht, so verwendet er den Schlüssel auf dem obersten Blatt um die Nachricht zu entschlüsseln. Danach vernichtet er das oberste Blatt. Sendet er seinerseits eine Nachricht, so verwendet er wiederum das oberste Blatt zur Verschlüsselung und vernichtet es ebenfalls sofort nachdem er die verschlüsselte Nachricht erstellt hat.

Wie genau geht nun die Ver- und Entschlüsselung vonstatten?

|

Beispiel: Die Anwendung des One-Time-Pad anfangs im Militär

Beide Kommunikationspartner führen die benötigten Schlüsselmengen in Form eines kleinen Blockes (das One-Time-Pad) mit sich. Wie die Ver- und Entschlüsselung allgemein vonstatten geht, wird auch an dieser speziellen Anwendung deutlich.

Das Versenden einer Nachricht / Die Verschlüsselung

Gehen wir davon aus, der Sender möchte das Wort ”Rueckzug” verschlüsseln. Er reißt nun das oberste Blatt von seinem Block ab:

| PLMOE |

ZQKJZ |

| LRTEA |

VCRCB |

| YNNRB |

OIWVH |

Nun schreibt er den Klartext und den Schlüssel untereinander:

| Schlüssel: |

P |

L |

M |

O |

E |

Z |

Q |

K |

| Klartext: |

R |

U |

E |

C |

K |

Z |

U |

G |

| Geheimtext: |

? |

? |

? |

? |

? |

? |

? |

? |

Wenn der Sender mehr Schlüsselmaterial benötigt als die Seite des Blockes enthält, so benutzt er einfach die folgenden Blätter des One-Time-Pads mit.

Um nun die jeweiligen Geheimtextbuchstaben zu erhalten gibt es mehrere Möglichkeiten:

Ein weit verbreitetes Verfahren war das Vigenère-Quadrat, das wir schon bei der Demonstration der Vigenère-Verschlüsselung kennengelernt haben. Dort kann man zu einem beliebigen Buchstabenpaar den zugehörigen Geheimtextbuchstaben aus einer 26x26 - Tabelle ablesen.

Ich werde hier ein numerisches, aber äquivalentes Verfahren illustrieren. Man weist jedem Buchstaben einen Zahlenwert zu nach folgender Tabelle:

| A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

| 0 |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

Nun ergeben sich die Geheimtext-Buchstaben durch einfache Modulo-26-Addition.

Zum Beispiel für den 3. Buchstaben:

Schlüsselbuchstabe M mit Wert 12, Klartextbuchstabe E mit Wert 4 ergibt über 12+4=16 den Geheimbuchstaben Q (16)

Für den 1. Buchstaben ergebe sich dann:

Schlüsselbuchstabe P mit Wert 15, Klartextbuchstabe R mit Wert 17 ergibt über 15+17=32 den Geheimbuchstaben ???

In diesem Fall subtrahiert man von der zu großen Zahl 32 einfach die Alphabetslänge 26 und erhält nun den Geheimbuchstaben G (6)

Insgesamt lautet der Geheimtext:

| Schlüssel+ |

P |

L |

M |

O |

E |

Z |

Q |

K |

| Klartext= |

R |

U |

E |

C |

K |

Z |

U |

G |

| Geheimtext |

G |

F |

Q |

Q |

O |

Y |

K |

Q |

Nun vernichtet er die benutzten Blätter des OTP und versendet die Nachricht.

Das Empfangen einer Nachricht / Die Entschlüsselung

Nach einem fast identischen Verfahren wird eine Nachricht auch wieder entschlüsselt.

Erhält der Empfänger die verschlüsselte Nachricht, so nimmt er das oberste Blatt seines Blockes und schreibt Schlüssel und Geheimtext seinerseits untereinander.

Er erhält nun die jeweiligen Klartextbuchstaben, indem er vom Wert des Geheimtextbuchstabens den Wert des Schlüsselbuchstabens subtrahiert. Erhält er dabei eine negative Zahl, so addiert er einfach 26 um den gültigen Klartextbuchstaben zu erhalten:

| Geheimtext- |

G |

F |

Q |

Q |

O |

Y |

K |

Q |

| Schlüssel= |

P |

L |

M |

O |

E |

Z |

Q |

K |

| Klartext |

R |

U |

E |

C |

K |

Z |

U |

G |

Abfangen einer Nachricht / Die Kryptanalyse

Sollte es dem Gegner gelingen die Nachricht abzufangen, so kann er diese ohne Besitz des verwendeten Schlüssels nicht dechiffrieren - sofern die Regeln des One-Time-Pad eingehalten wurden:

Probiert er verschiedene Schlüssel aus, so erhält er entweder vollkommen sinnlose Klartexte...

| Geheimtext- |

G |

F |

Q |

Q |

O |

Y |

K |

Q |

| Schlüssel= |

H |

B |

Z |

V |

C |

J |

W |

R |

| Klartext |

Z |

E |

R |

V |

M |

P |

O |

Z |

... wie durchaus auch den echten Geheimtext - aber ebenfalls alle denkbaren sinnvolle Klartexte derselben Länge wie zum Beispiel:

| Geheimtext- |

G |

F |

Q |

Q |

O |

Y |

K |

Q |

| Schlüssel= |

A |

O |

M |

I |

J |

F |

K |

D |

| Klartext |

G |

R |

E |

I |

F |

T |

A |

N |

...welcher im krassen Gegensatz zur eigentlich versendeten Botschaft steht.

Aus diesem Grund ist das One-Time-Pad bei korrekter Anwendung die einzige beweisbar absolut sichere Verschlüsselungstechnik.

Anfang |

1. Das One-Time-Pad ||

2. Beispiele | Beispiel 1 | Beispiel 2 | Beispiel 3 ||

3. Nachteile |

4. Chiffriermaschinen |

5. Fazit

| Hauptseite |

Tobias Hoppe - Informatik 2000 |